En este laboratorio vamos a estar resolviendo un ejercicio correspondiente a la plataforma especializada en ejercicios de ciberseguridad y hacking, Hack the Box, dentro del apartado de sus sherlocks, que son labs de blue team.

Enunciado: “Susan trabaja en el laboratorio de investigación del Hospital Internacional Forela. Se recibió una alerta de Microsoft Defender desde su ordenador y ella también mencionó que, al extraer un documento del archivo recibido, recibió un montón de errores, pero el documento se abrió sin problemas. Según las últimas fuentes de información sobre amenazas, WinRAR está siendo explotado para obtener acceso inicial a las redes, y WinRAR es uno de los programas de software que utiliza el personal. Usted es un analista de inteligencia sobre amenazas con cierta experiencia en DFIR. Se le ha proporcionado una imagen de triage ligera para iniciar la investigación mientras el equipo del SOC barre el entorno en busca de otros indicadores de ataque”.

AVISO ANTES DE COMENZAR

Este ejercicio requiere el análisis de un archivo .vhdx, una versión mejorada de .vhd que es una imagen de disco duro virtual utilizada comúnmente en la virtualización de sistemas operativos. Esencialmente, un VHD simula un disco físico, pero en forma de archivo. Puedes pensar en él como un archivo contenedor que actúa como si fuera un disco duro completo, donde puedes almacenar datos y sistemas operativos.

Por tal motivo debemos seguir estas instrucciones previas antes del inicio del laboratorio:

Verificación del archivo VHDX: Una vez que se descomprime el archivo ZIP, se identifica el archivo .vhdx. Al usar el comando

file, se confirma que es una imagen de disco de tipo Microsoft Disk Image Extended.Conectar el archivo VHDX a un dispositivo de bloque de red: Se utiliza el comando

qemu-nbdpara conectar el archivo .vhdx a un dispositivo de bloque de red, en este caso/dev/nbd0. Esto permite interactuar con el disco como si fuera un disco físico.

sudo qemu-nbd --connect=/dev/nbd0 2025-09-02T083211_pathology_department_incidentalert.vhdxListar las particiones del disco: El comando

fdisk -lmuestra las particiones disponibles en el dispositivo de bloque de red. Esto ayuda a identificar qué partición deseas montar.

sudo fdisk -l /dev/nbd0Montar la partición: Después de identificar la partición, se crea un directorio de montaje para montar la partición. Se utiliza la opción

-o ropara montar la partición en modo solo lectura, lo cual es útil si solo quieres examinar el contenido sin modificarlo.

sudo mkdir -p /mnt/romcom

sudo mount -o ro /dev/nbd0p1 /mnt/romcomExplorar los objetos principales en el montaje: Después de montar la partición, se mencionan dos objetos principales que se encuentran en el sistema de archivos NTFS: $MFT (Master File Table) y $Extend. Estos son componentes esenciales en el sistema de archivos NTFS que contienen información sobre los archivos y directorios.

En Windows, podemos optar por dar click derecho sobre el archivo y montarlo. También existe la opción de agarrar una máquina virtual (Hyper-V, VMWare, VirtualBox) y usar esa imagen como disco duro. Esta última alternativa es viable, aunque puede acarrear errores de compatibilidad de versiones.

Una vez hecho esto, podemos comenzar.

ROMCOM — SOLUCIÓN

Task 1:

What is the CVE assigned to the WinRAR vulnerability exploited by the RomCom threat group in 2025?

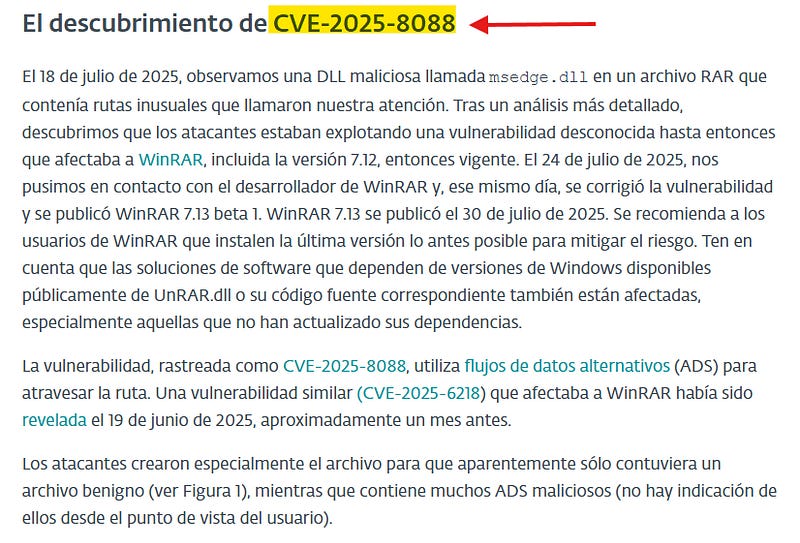

CVE-2025–8088

En este caso no hace falta meter mano práctica por el momento. Tan solo alcanza con realizar una pequeña investigación en Internet para toparnos con la respuesta.

Task 2:

What is the nature of this vulnerability?

Path Traversal

La naturaleza de una vulnerabilidad se refiere a la descripción técnica de cómo la vulnerabilidad afecta al software. Si tomamos en cuenta nuestro contexto, debemos colocar en qué consiste la vulnerabilidad CVE-2025–8088, que está relacionada con un fallo de seguridad en WinRAR que ha sido explotada por el grupo ruso RomCom en 2025.

Dentro de la base de datos de CVE que otorga el NIST, podemos encontrar la respuesta.

Task 3:

What is the name of the archive file under Susan’s documents folder that exploits the vulnerability upon opening the archive file?

Pathology-Department-Research-Records.rar

En esta ocasión se nos pregunta el nombre del archivo dentro de la carpeta de documentos de Susan que permite explotar la vulnerabilidad tan solo con abrir dicho archivo.

Ahora si vamos a comenzar con el análisis. Para este caso, utilizaremos Windows y nos dirigiremos a PowerShell para usar una herramienta llamada MFTECmd, desarrollada por Eric Zimmerman, y que se utiliza principalmente en procesos de forense digital o en recuperación de datos, ya que permite interactuar con las bases de datos de “transferencia de archivos” en un sistema operativo Windows.

Acá estamos especificando dos partes. Primero se especifica la ubicación del archivo $MFT (Master File Table). Por otro lado, se indica que el archivo de salida será un archivo CSV.

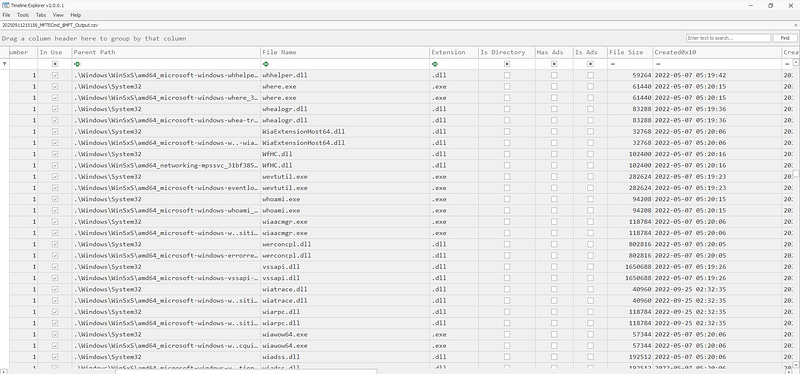

Ahora que tenemos el CSV a disposición, debemos analizarlo. Para ello se sugiere el uso de la herramienta Timeline Explorer, una herramienta forense digital utilizada para analizar y visualizar grandes volúmenes de datos de eventos, como los que provienen de archivos MFT y otros registros de sistemas de archivos. Fue desarrollada también por Eric Zimmerman y la utilidad se especializa en tomar archivos de registros, generalmente en formato CSV, y representarlos de manera gráfica en una línea de tiempo interactiva.

Vamos a observar a ver qué tenemos a disposición.

Como se ve, la herramienta es bastante intuitiva y permite ver los diferentes archivos recopilados ordenados por tiempo, ideal para examinar metadatos de archivos como el nombre, la ruta, el tamaño, las fechas de creación y modificación, y más o para investigar incidentes donde los archivos fueron manipulados, accedidos, o eliminados en momentos específicos.

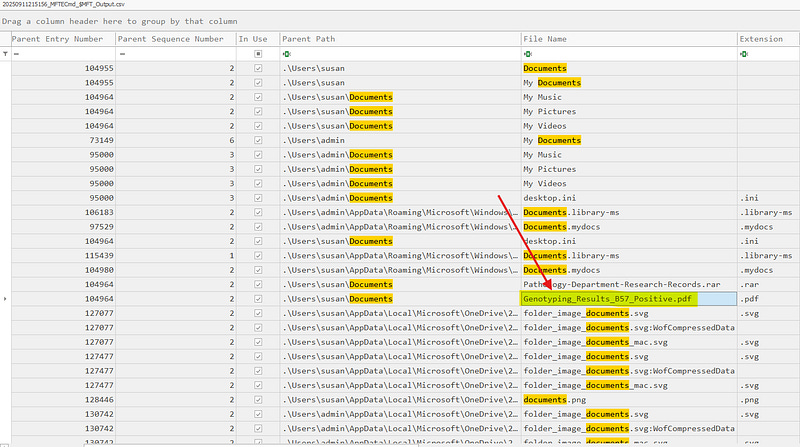

Vamos a la carpeta de documentos y allí encontraremos la respuesta.

Task 4:

When was the archive file created on the disk?

2025–09–02 08:13:50

Se nos solicita colocar la fecha de creación del archivo anterior dentro del disco.

Task 5:

When was the archive file opened?

2025–09–02 08:14:04

En este caso nos piden la fecha y hora en la cual el archivo se abrió, con lo que es lo mismo, la última vez que hubo un cambio en el registro del mismo.

Task 6:

What is the name of the decoy document extracted from the archive file, meant to appear legitimate and distract the user?

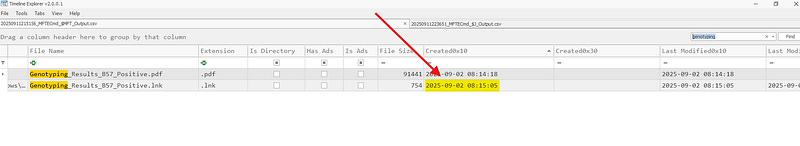

Genotyping_Results_B57_Positive.pdf

Para esta pregunta nos solicitan sobre un documento que tiene como propósito distraer la atención de otros archivos o actividades dentro del archivo comprimido, a menudo con fines maliciosos. Básicamente el archivo que se presenta de manera que el usuario lo perciba como un documento confiable o importante, pero en realidad solo busca desviar su atención de una amenaza real.

Al haberse extraído desde el archivo anteriormente mencionado, es usual que esté en la misma carpeta. Por lo tanto, seguiremos viendo dentro de la parte de ‘Documents’ y veremos otro archivo particular.

Task 7:

What is the name and path of the actual backdoor executable dropped by the archive file?

C:\Users\Susan\Appdata\Local\ApbxHelper.exe

Nos preguntan cuál es el nombre y path del backdoor, utilizado para mantener persistencia en el equipo, y que fue dejado por el archivo en cuestión.

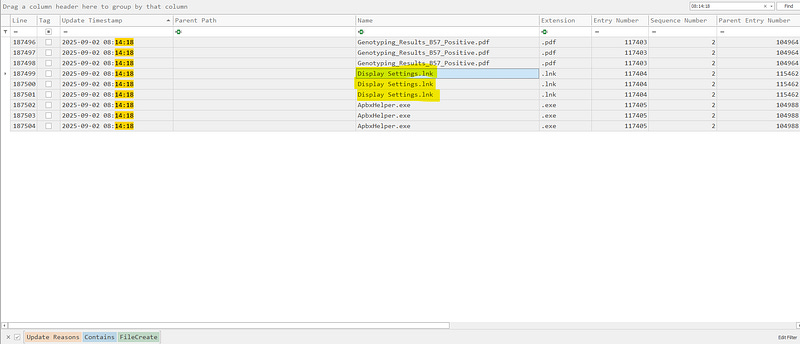

Esto es muy interesante. Pensemos que la instalación del backdoor debe estar muy cercano en cuanto al tiempo de los otros archivos. No tendría sentido que sea muy antes o muy después. Por lo tanto, tomaremos el tiempo de creación tanto del comprimido como del archivo señuelo para descubrir el backdoor.

Task 8:

The exploit also drops a file to facilitate the persistence and execution of the backdoor. What is the path and name of this file?

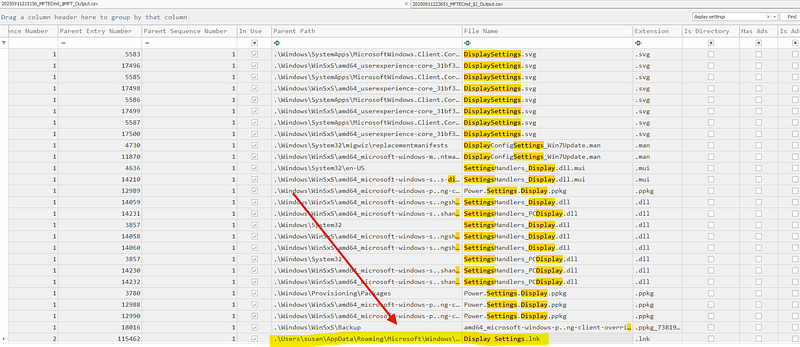

C:\Users\Susan\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Display Settings.lnk

A continuación se nos indica que el exploit dejó otro archivo para facilitar la persistencia y ejecución del backdoor. Debemos otorgar el path y el nombre de ese archivo.

Para ello, vamos a movernos hacia el otro archivo, concretamente al $Extend$J, el cual es un USN Journal, que es una característica del sistema de archivos NTFS en Windows que guarda un registro de todos los cambios realizados en los archivos y carpetas de una computadora, como cuando se crea, modifica o elimina un archivo.

Lo ideal en este caso es correlacionar la marca de tiempo en la que se dejaron los archivos sospechosos con lo que indique el USN Journal. De este modo, sabremos bien qué archivo se utiliza.

Vamos a aplicar dos filtros. Uno para que solo nos muestre archivos creados y otro para que muestre archivos con la misma hora en la que se creó el backdoor.

No hay muchas dudas ya que no hay otra alternativa así como se muestra en pantalla.

Una vez que tenemos ese archivo simplemente lo correlacionamos con el $MFT y buscamos el path completo.

Task 9:

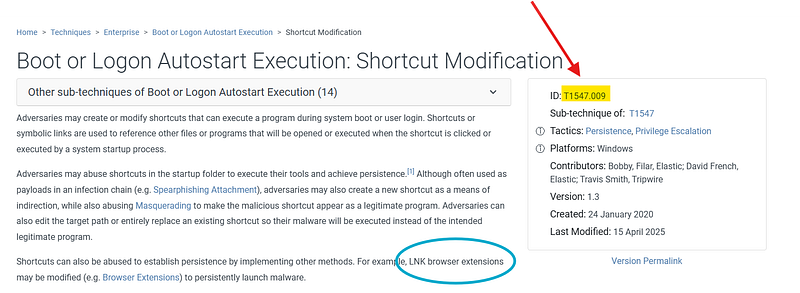

What is the associated MITRE Technique ID discussed in the previous question?

T1547.009

Nos solicitan la ID de la técnica dentro de la plataforma de MITRE ATT&CK referida a la pregunta anterior, es decir, a la persistencia dentro del sistema cada vez que se inicia el equipo.

Podemos afirmar esto debido al path donde se ubica el archivo. Esa ruta incluye los ficheros que se inician apenas arranca el equipo.

Task 10:

When was the decoy document opened by the end user, thinking it to be a legitimate document?

2025–09–02 08:15:05

Aquí se busca conocer el momento o la fecha exacta en que un usuario final abrió un archivo que, aunque parecía legítimo y confiable, en realidad era un archivo malicioso diseñado para engañar al usuario y posiblemente ejecutar algún tipo de ataque o actividad maliciosa.

La intención es identificar el momento de interacción con el documento señuelo, creyendo el usuario que era seguro.

No tiene mucha ciencia. Debemos buscar la fecha de creación del archivo que actúa como acceso directo.

¡Ejercicio completado!

Puedes realizar este laboratorio haciendo clic en este enlace.

Si te resultó valioso, me ayudaría mucho que puedas darme una ayuda contribuyendo a que pueda crear más contenido. Lo agradeceré muchísimo!